Деление хакеров

Исходя из убеждений человека, желания получить прибыль, существуют различные значения слова «хакер» внутри данной культуры.

На описанным выше, первом, уровне руководствуются white hat — хакеры, которые ставят своими целями героическую помощь другим людям. Они взламывают различные платные программы, чтобы предоставить людям бесплатный доступ, разрабатывают бот-программы, читерские конфигурации для игровой индустрии, заключающиеся в особенном коде, который дает преимущество в игровой среде. Собственно, на таких действиях эти люди и имеют свою долю дохода.

Есть категория так называемых blach hat. Дословно этот термин можно перевести как злодей. Это именно те хакеры, которые реализуют свою деятельность не для народа, а для того, чтобы что-то сообщить народу. Она взламывают и изменяют структуру организаций, групп, сайтов, добавляя туда свои лозунги. Взламывают уличные баннеры, чтобы написать на них свое сообщение. В быту таких хакеров принято называть — крякеры.

Основной принцип их кибератак — дудос, изменение внешнего вида ресурса, включая сюда неблагопристойные заметки большим шрифтом в людных местах, взлом персональных сведений юзера с внедрением в следующем в непонятных целях, зомбирование компьютеров юзеров с целью использования в качестве ботнета при массовой рассылке данных. Единицы из хакеров преследуют своей целью полное разорение первоначального ресурса с целью овладеть фундаментальной составляющей устройства проекта. И тут уже не может быть никаких других слов, профессиональных крякеров нельзя не назвать преступниками.

Существует также такая группа хакеров, как фрикеры. Основная их специализация — это взлом телефонных сетей. Для чего это делается? В большинстве своем конечной целью является получение возможности совершить бесплатный телефонный звонок абсолютно из любой точки мира.

Юридические и этические последствия

Хотя взлом строго запрещен в современном киберпространстве из-за его негативных последствий, организации могут использовать этические методологии и инструменты взлома для исследования систем и обнаружения аномалий. Тем не менее, вот некоторые юридические и этические последствия, которые следует учитывать:

- Авторизация: Этический взлом должен осуществляться только с разрешения или согласия подлинного владельца или пользователя конкретных систем. Как упоминалось ранее, несанкционированный взлом строго запрещен и влечет за собой юридические последствия, независимо от намерений хакера.

- Соблюдение соответствующих законов и правил: Этические хакеры должны соблюдать установленные законы и правила (общие и отраслевые) до, во время и после своей деятельности. Сюда входят законы о защите данных и конфиденциальности, а также права интеллектуальной собственности.

- Потенциальная ответственность: Этические хакеры должны понимать, что они, скорее всего, столкнутся с юридической ответственностью, если во время их деятельности возникнет какой-либо ущерб (непреднамеренный или преднамеренный). Следовательно, как этический хакер, вы должны быть осторожны, чтобы свести к минимуму риск любой неудачи.

Кроме того, постарайтесь подписать подробные контракты, чтобы определить объем вашей работы и ответственность, прежде чем приступать к какому-либо проекту.

- Конфиденциальность: Этические хакеры в ходе своей работы часто получают доступ к конфиденциальной информации во время тестирования. Таким образом, они несут этическую ответственность за конфиденциальное обращение с такой информацией и защиту конфиденциальности лиц, с данными которых они сталкиваются.

- Постоянное профессиональное развитие: Этические хакеры несут ответственность за совершенствование своих навыков и знаний, чтобы быть в курсе новейших технологий, тенденций и практик безопасности.

С другой стороны, кибербезопасность также имеет серьезные юридические и этические последствия из-за серьезности киберугроз для отдельных лиц, организаций и общества. Ниже приведены некоторые важные юридические и этические последствия кибербезопасности:

Соответствие отраслевым нормам: Организации в различных отраслях — здравоохранении, финансах и образовании — должны соблюдать определенные отраслевые стандарты, чтобы обеспечить максимальную кибербезопасность.

Использование наблюдения и мониторинга: Использование инструментов наблюдения и мониторинга в целях кибербезопасности вызывает этические проблемы в отношении конфиденциальности и прав личности

Следовательно, важно сбалансировать потребность в безопасности с правом пользователей на неприкосновенность частной жизни.

Законы о защите данных и конфиденциальности: Чтобы обеспечить кибербезопасность, компании должны соблюдать законы о защите данных и конфиденциальности, особенно в пределах своего региона. Эти законы определяют, как владельцы бизнеса собирают, хранят, обрабатывают и защищают данные клиентов.

Образование в области кибербезопасности: Для того, чтобы полноценно заниматься кибербезопасностью с этической точки зрения, необходимо постоянное образование, обучение и знание текущих тенденций в области кибербезопасности, чтобы идти в ногу с инновациями и лучшими практиками в киберпространстве.

Специализация хакеров

Если вопрос кто такой хакер и чем и как он занимается мы разобрали, то теперь необходимо предоставить больше информации о видах взломщиков.

Большинство будет иметь узкую специализацию, которая направлена на получение определенной информации.

Фишеры

Это программисты, которые при помощи специальных одноименных приложений или вручную собирают информацию о пользователях всемирной сети. Данные будут включать информацию для доступа к социальным сетям, банковские данные, логин и пароль для игровых аккаунтов. Основной формой сбора будут поддельные приложения.

Наиболее часто, можно понять, что это фальшивый сайт или приложение по наличию несоответствий в адресной строке, отсутствию защищенного протокола передачи данных HTTPS. При этом, специалисты стараются максимально замаскировать отличия, например, при использовании русскоязычного домена сайта, возможна замена одного из символов английским, или наличие пробела.

Разработчики вирусов и вирусных приложений

Это известный тип взломщиков, которые при помощи вредоносных программ повреждают данные на компьютерах и телефонах пользователей или получают доступ к информации. За последние 6 лет стали распространенными вирусы-майнеры, которые занимаются добычей криптовалюты на компьютерах пользователя без ведома владельца. Также, существуют вирусы, направленные на уничтожение аппаратного обеспечения телефона или компьютера.

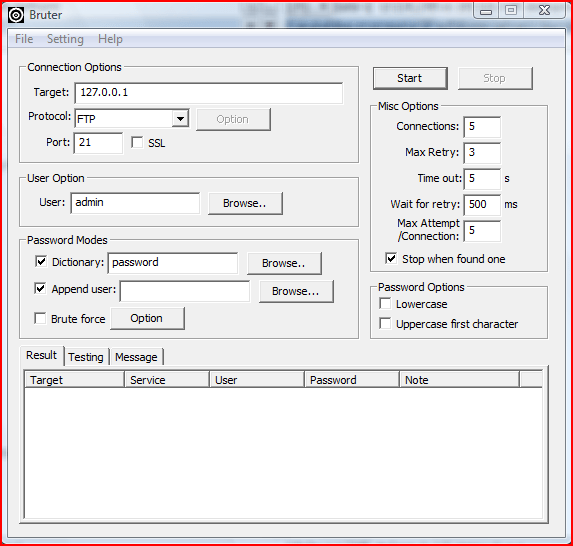

Брутфорсеры

это программисты, специализирующиеся на взломе систем при помощи «грубой силы» — подбора паролей. При этом, владельцы компьютеров могут не подозревать о том, что устройства взломаны.

Взломщики игр

популярность онлайн игр и других развлечений в сети привела к появлению целого рынка взломанных аккаунтов. При получении доступа также возможен перенос ценностей с одного аккаунта на буферный, с последующей перепродажей. В некоторых случаях при исправно работающей службе технической поддержки, удается вернуть собственные ценности и забанить злоумышленника.

Взломщики крипто кошельков

С популяризацией биткоина, появились, а затем существенно участился взлом аккаунтов, на которых содержится криптовалюта. При отсутствии наказания за подобные операции и невозможности отследить куда были переведены деньги – это безопасный способ получения денег и данных.

Общие представление о фишинге

Общие представление о фишинге

Однако, ответственность взломщиков перед законом вполне реальна, поэтому, программисты ведут работу посредством VPN, прокси-серверов или выделенных серверов (далее дедик от Dedicated Server). Это нужно для обеспечения дополнительной безопасности самого хакера.

Читайте здесь кто такой SMM менеджер и сколько он зарабатывает.

Существует хакерский этический кодекс, однако, придерживаются свода правил только члены крупных организаций. Преступник с навыками взлома может и будет атаковать обычных граждан, если получит точные данные о наличии ценностей.

Субкультура хакеров появилась с 2000 годов, причем, во многом деятельности является борьба против корпораций, авторских прав, глобализации. Те специалисты, которые занимаются взломом игр, серверов с фильмами и приложений для работы делают это полностью бесплатно, некоторые, например, китайская группа Codex или известный хакер Empress берут за это пожертвования.

Хактивист

Взламывает системы, чтобы добиться социально-политических изменений или обратить внимание общественности на серьёзные мировые проблемы. Может взломать сайт и разместить там какой-то манифест, подменить контент телетрансляции, украсть и обнародовать секретные материалы.. Знаковая фигура: бывший сотрудник ЦРУ и Агентства национальной безопасности (АНБ) США Эдвард Сноуден

В 2013 году передал газетам The Guardian и The Washington Post секретную информацию о том, что американские спецслужбы следят за информационными коммуникациями граждан многих стран. Сноудена обвинили в похищении 1,7 миллиона секретных файлов и шпионаже и объявили в международный розыск. В настоящее время Сноуден живёт в России.

Знаковая фигура: бывший сотрудник ЦРУ и Агентства национальной безопасности (АНБ) США Эдвард Сноуден. В 2013 году передал газетам The Guardian и The Washington Post секретную информацию о том, что американские спецслужбы следят за информационными коммуникациями граждан многих стран. Сноудена обвинили в похищении 1,7 миллиона секретных файлов и шпионаже и объявили в международный розыск. В настоящее время Сноуден живёт в России.

Зачем хакеры похищают информацию

У хакеров, как и у ИТ-специалистов в целом, есть специализации. Например, фишеры собирают данные аккаунтов (в том числе банковских) через формы на фальшивых сайтах или поддельные приложения. Затем они перехватывают контроль над аккаунтом и, к примеру, опустошают банковский счет жертвы.

Есть хакеры, которые занимаются брутфорсом (перебором паролей). Чтобы ускорить процесс, они могут создавать целые ботнеты — сети компьютеров, которые совместно занимаются решением одной задачи. Обычно владельцы таких компьютеров даже не подозревают об этом — технику поражает вирус и использует её ресурсы в своих целях. К слову, разработчики вирусов — тоже хакеры.

В последнее время хакерство приобрело масштабы катастрофы. Хакеры промышляют даже в Minecraft и других компьютерных играх — крадут ресурсы и игровые предметы, чтобы сбыть на внутриигровом рынке за реальные деньги. Недавно обнаружили хакеров, которые удаляли репозитории кода на GitHub и требовали выкуп у разработчиков. Массово взламывают криптовалютные кошельки или устанавливают майнеры (программы для добычи криптовалюты) на чужие компьютеры или смартфоны.

С чего начать обучение этичному хакингу

Вне зависимости от способа входа в профессию (курсы или самообразование) хакеру важно обновлять знания: читать статьи о распространенных проблемах, общаться с коллегами на форумах. Например, популярный сайт, управляемый фондом OWASP, используется многими этичными хакерами в качестве руководства

Здесь белые хакеры могут делиться подробностями обнаруженных ими проблем, можно получить много ценной информации.

Но список OWASP не аксиома: внесенная в него проблема безопасности может не быть критичной для конкретного сайта. Например, есть страницы, где говорится, что раскрытие информации о марке сервера или номере версии ПО опасно, потому что информирует атакующего о том, какие проблемы искать. Но настоящая хакерская атака использует все возможные эксплойты, не проверяя марку сервера или номер версии ПО.

Они позволяют быстро проводить множество проверок, но одно их использование не сделает человека хорошим аналитиком. У любых инструментов есть ограничения, а выдаваемые ими результаты нужно тщательно проверять.

Но чтобы пользоваться инструментами для этого метода, нужно досконально понимать, как они работают. Поэтому новичкам в хакинге они зачастую не подходят.

Инструменты зачастую предупреждают о возможных проблемах, которые можно использовать в собственных целях лишь в очень конкретных обстоятельствах. Например, у сайта может не быть защиты от кликджекинга, но это неопасно, если только с помощью кликов нельзя причинить ущерб. Следует всегда проверять актуальность проблемы, прежде чем сообщать о ней владельцу сайта.

Кто такой этичный хакер?

Эксперты, занимающиеся этическим взломом, называются «этическими хакерами». Это эксперты по безопасности, проводящие оценку безопасности для улучшения мер безопасности организации. Получив одобрение от бизнеса, этичный хакер намеревается имитировать взлом со стороны злоумышленников.

Есть несколько ключевых концепций, которым следуют этичные хакеры:

-

Юр. Информация: Этичный хакер должен получить предварительное явное одобрение от руководства организации, прежде чем приступать к этичному взлому или любой оценке безопасности.

-

Объем: Этичный хакер должен убедиться, что его работа является законной и находится в утвержденных границах, определив область оценки.

-

Уязвимости: Этичный хакер должен уведомлять бизнес обо всех обнаруженных потенциальных уязвимостях и предоставлять информацию о том, как такие уязвимости можно устранить.

-

Данные чувствительность: При осуществлении этического взлома этичные хакеры должны учитывать конфиденциальность данных и любые другие условия, требуемые бизнесом.

Это лишь некоторые из концепций, которым следуют этические хакеры.

В отличие от злонамеренных хакеров, этичные хакеры используют те же самые навыки и знания, чтобы защитить организацию и улучшить ее технологический стек, а не повредить ее. Они должны получить различные навыки и сертификаты, и они часто становятся специалистами в определенных областях. Всесторонний этичный хакер должен быть экспертом в языках сценариев, хорошо разбираться в операционных системах и разбираться в сетях. Они также должны иметь четкое представление об информационной безопасности, особенно в контексте оцениваемой организации.

Чему вас научит экзамен CEH?

Сертифицированный этический хакер предоставит вам подробную информацию об этапах этического взлома, векторах атак и контрмерах, которые помогут вам избежать проблем. Вы узнаете, что значит быть хакером и как вести себя как хакер. Курс научит вас строить и защищать свой собственный сетевой форт. Помимо этого, вот еще несколько хороших моментов, связанных с прохождением теста Certified Ethical Hacker.

- Вы начнете думать и действовать как хакер, но с правильным настроем. Получив сертификат CEH, вы сможете проникнуть в сознание кибер-злоумышленника и узнать, как он работает. Вы также приобретаете навыки и совершенствуетесь в вещах, которые помогают вам проявлять инициативу в вопросах безопасности и быть готовыми ко всему, что бросают вам неэтичные хакеры.

- Узнайте о пути Advanced Information Security и подумайте о нем как о возможном карьерном пути. Сертификация CEH научит вас основам сетевой безопасности и сделает их очень понятными. Это поможет вам найти новые карьерные возможности и обновить свое портфолио.

- Вы можете легко получить доступ к рискам, угрозам, недостаткам, решениям и советам. Технологии и угрозы идут рука об руку, как яблоки и апельсины. По мере развития сетевой инфраструктуры будет происходить больше атак на конфиденциальность и кражи информации.

- Киберпреступники — самые современные и умелые люди в обществе, что странно. Они всегда в курсе последних изменений в технологиях и сразу повышают квалификацию. Получив сертификат Certified Ethical Hacker, вы сможете распознавать атаки и устранять бреши в системе безопасности.

Обучение и сертификация

Кибербезопасность и этический взлом — сложные области, требующие многочисленных тренингов и сертификатов для получения компетентности и авторитета. К счастью, вы можете пройти необходимое обучение и получить сертификат в аккредитованном учреждении (физическом или виртуальном).

Кроме того, вы можете посещать учебные курсы и семинары, читать книги или бесконечно смотреть видео на YouTube о кибербезопасности или любой связанной области. Кроме того, получение соответствующих сертификатов играет важную роль в условиях найма. Если вы думаете о том, чтобы заняться этичным взломом, вот несколько популярных сертификатов:

- CompTIA PenTest +.

- Сертифицированный этичный хакер (ЦВЗ).

- Global Information Assurance Certification Тестирование на проникновение (ГИАК).

- Сертифицированный CREST менеджер по моделированию атак.

- Сертифицированный специалист по наступательной безопасности (ОСКП).

- Судебно-медицинский эксперт по взлому компьютеров.

Проверять 10 лучших веб-сайтов для обучения этичному взлому.

Точно так же, если вы хотите стать экспертом по кибербезопасности, вот некоторые из необходимых профессиональных сертификатов, которые следует учитывать наряду с онлайн-курсами по кибербезопасности:

- Сертифицированный специалист по безопасности информационных систем (ЦИССП).

- Сертифицированный менеджер по информационной безопасности (ЦИСМ).

- Сертифицированный аудитор информационных систем (ЦИСА).

- CompTIA Security +.

- Сертифицированный специалист по системной безопасности (ССКП).

- Специалист по продвинутой безопасности CompTIA (КАСП+).

Кража личных данных против мошенничества с использованием личных данных

Разница между кражей личных данных и подделкой личных данных невелика; поэтому вы должны обращать внимание на значение каждого термина, чтобы понять разницу. С самого начала термины «Кража личных данных» и «Мошенничество с личными данными» вызывают у многих недоумение, в первую очередь из-за того, что эти термины часто и ошибочно используются как синонимы

Это настоящая ошибка, которая возникает в результате объединения определений обоих преступлений. В общем, эти условия могут случайно подразумевать кражу чьей-либо личности и личной информации

Однако важно признать тонкие различия между ними, которые иллюстрируют тот факт, что они представляют собой два отдельных преступления

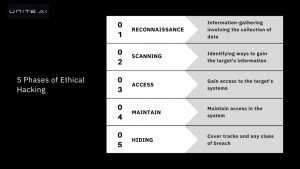

Фазы этичного взлома

Этический взлом включает в себя подробный процесс, помогающий обнаружить уязвимости в приложении, системе или инфраструктуре организации, чтобы предотвратить будущие атаки и нарушения безопасности.

Многие этичные хакеры следуют тому же процессу, что и злонамеренные хакеры, который включает пять этапов:

-

разведывательный: Первым этапом этического взлома является разведка, то есть этап сбора информации. Эта подготовка включает в себя сбор как можно большего количества информации перед запуском атаки. Тип собираемых данных может содержать пароли, важные данные о сотрудниках и другие важные данные. Хакер может собирать эти данные с помощью нескольких инструментов, и это помогает определить, какие атаки имеют наилучшие шансы на успех и какие из систем организации наиболее уязвимы.

-

Сканирование: второй этап — сканирование, в ходе которого хакеры определяют различные способы получения информации о цели. Эта информация часто включает учетные записи пользователей, IP-адреса и учетные данные, которые обеспечивают быстрый доступ к сети. На этом этапе используются различные инструменты, такие как сканеры и сетевые картографы.

-

О компании: Третий этап — получение доступа к системам, приложениям или сетям цели. Этот доступ достигается с помощью различных инструментов и методов, позволяющих эксплуатировать систему путем загрузки вредоносного программного обеспечения, кражи конфиденциальных данных, получения доступа, запроса выкупа и т. д. Этические хакеры часто обращаются к брандмауэрам для защиты точек входа и сетевой инфраструктуры.

-

Поддерживать: четвертая фаза — сохранение доступа после того, как хакер получит доступ к системе. На этом этапе хакер постоянно использует систему с помощью таких вещей, как DDoS-атаки и кража базы данных. Затем хакер сохраняет доступ до тех пор, пока злонамеренные действия не будут выполнены незаметно для организации.

-

Прячется: На последнем этапе хакеры расчищают свои следы и скрывают все следы несанкционированного доступа. Хакеру необходимо поддерживать свое соединение в системе, не оставляя улик, которые могут привести к его идентификации или ответу со стороны организации. На этом этапе обычно удаляются или удаляются папки, приложения и программное обеспечение.

Это пять общих шагов, которые выполняются этичными хакерами при попытке выявить любые уязвимости, которые могут предоставить доступ злоумышленникам.

Значение слова «хакер»

Кто такие хакеры и что они делают? Под термином хакер изначально понимали человека, который изготавливает мебель при помощи топора. В дефиницию этого слова согласно литературе, глоссариям и словарям входят следующие понятия.

- Специалист по изучению программируемых систем, который направляет усилия на улучшение возможностей и функций, для повышения пользовательского опыта. Согласно глоссарию RFC 1392 «Хакер – это человек, который наслаждается доскональным пониманием внутренних действий системы в сфере компьютерной безопасности и компьютерных сетей».

- Специалист по информационным технологиям, который пишет код с энтузиазмом, либо любящий писать код.

- Человек, который ценит и воспринимает хакерские ценности всерьез.

- Под определение, кто такой хакер подпадает специалист по скоростному написанию кода.

- В некоторых отраслях под понятием подразумевают человека, имеющие экспертные знания в одной конкретной отрасли или тематике, например, Unix-образные операционные системы. Причем, определения с 1 по текущее связаны между собой и могут относиться к одному человеку.

- Эксперт или энтузиаст в любой отрасли. Значение может принимать человек, разбирающийся в физике, астрономии.

- Специалист, который часто проходит интеллектуальные испытания, либо пытается обойти систему.

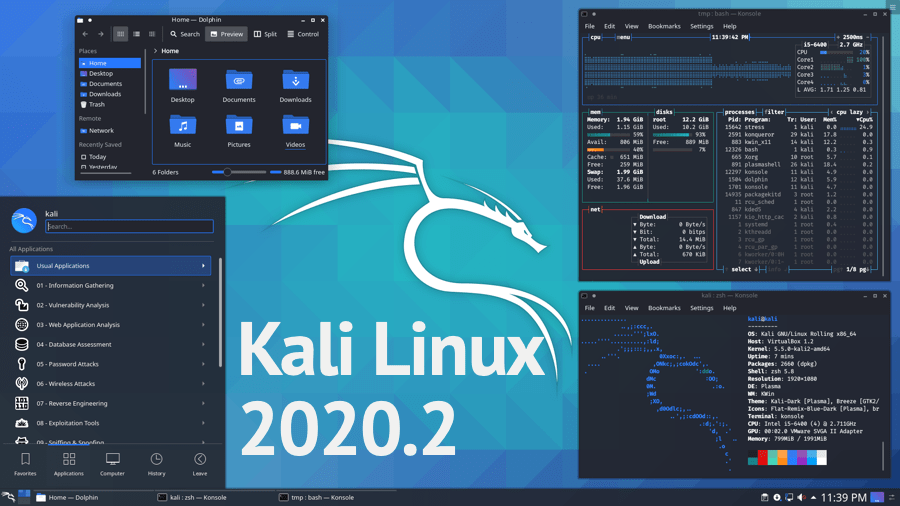

Дистрибутив Kali Linux – распространенная операционная система для хакеров

Дистрибутив Kali Linux – распространенная операционная система для хакеров

Впрочем, в последнее время под вопросом «кто такой хакер» подразумевают именно специалистов по информационным технологиям, которые проводят взлом данных о пользователях и системах, в основном с целью наживы. К перечню преступников относят кардеров, крэкеров и даже взломщиков систем защиты цифрового контента. При этом, сетевые взломщики не всегда являются преступниками.

И на текущий момент в 90% случаев, определением слова хакер будет сетевой злоумышленник. В фильмах популяризовано объяснение о том, что хакер может взломать систему защиты любого уровня сложности, что на практике нереализуемо, например, шифр Вернама при соблюдении требований будет криптографически стойким.

Bruter – приложение для взлома паролей

Bruter – приложение для взлома паролей

Простыми или понятными словами кто такой хакер — это специалист, обладающий высокими знаниями в собственной и смежных отраслях. Однако в сети под хакерами подразумевают именно взломщиков и зачастую мошенников.

Кто такой DevRel, как стать+доход читайте здесь

Библиографический список литературы

Бабаев Мирза, Пресняков Максим. Новая порода нонконформистов. Режим доступа: http://www.viv.ru. 2. История хакерства. // Журнал Computerworld №28-29, 2001 год, Режим доступа: m. 3. Путь от ламера к хакеру.

Режим доступа: . 4. Смыслова Ольга. Психологические последствия применения информационных технологий (дипломная работа).

Научный руководитель: кандидат психологических наук, доцент Войскунский А Е. МГУ имени М.В. Ломоносова, Москва, 1998. 5. Тропина Татьяна (исследователь ВЦИОП).

Активность, хактивизм и кибертерроризм: Интернет как средство воздействия на внешнюю политику. Режим доступа: http://www.crime-research.ru/articles/Tr opina0104. 6. Хлебников Константин.

Взломник из интернета. Режим доступа: 1/13/view_article 7. Чепчугов Д.В. МВД Онлайн. Режим доступа: . 8. Черняк Леонид. Подлинная история хакерства и хакеров. Режим доступа: http://ezpc.ru/pchack.shtml.

Пентест

Отдельный вид этичного хакинга — тест на проникновение или пентест. Он настолько востребован бизнесом, что давно сформированы стандарты по применению. Существует 5 основных методик, которые регулируют конкретные действия во время теста, свойства сетей, которые будут изучаться и форма составления финального отчета с рекомендациями. Если тест на проникновение проведен по этим стандартам, это значит, что он будет качественным, а отчет будет состоять из конкретных фактов. Существует три основных вида пентеста.

Black Box

В этом случае имитируется атака от злоумышленника, который изначально не имеет доступа к сети компании и ничего не знает об устройстве ее ИТ-инфраструктуры.

Gray Box

Здесь атака ведется от лица хакера, который уже что-то знает о корпоративной сети. Глубину этих знаний вы определяете сами. Возможно, это бывший сотрудник, клиент или пользователи гостевой беспроводной сети.

White Box

В этом случае у злоумышленника есть полный доступ к инфраструктуре и права администратора.

Самой популярной схемой является Black Box, так как она ближе всего к реальной атаке.

Что такое этический взлом?

Так называемый этический взлом — это практика взлома систем с целью выявления проблем безопасности, но без какого-либо злонамеренного намерения. Этические хакеры, как правило, сообщают владельцам или заинтересованным сторонам системы о своих выводах. Этические хакеры могут выполнять свою работу либо по запросу, либо по запросу. Организации официально приглашают хакеров к тестированию своих систем, что называется «проникающим тестированием». Хакеры тестируют системы и обычно предоставляют отчет по окончании работы. Незапрошенные хакеры, с другой стороны, тестируют системы по разным причинам. Запрашиваемый хакер потенциально менее опасен для хакеров, чем незапрошенный, главным образом потому, что незапрошенные хакеры не имеют официального разрешения. (Узнайте больше о положительных сторонах взлома за 5 причин, по которым вы должны быть благодарны хакерам.)

Этический взлом является полезной и профилактической практикой, и его часто просят. Тем не менее, этический взлом все еще может вызвать много разных проблем. Например, такие хакеры все еще могут допустить, что злонамеренное намерение вступит во владение на некоторой стадии, и отсутствие юридических соглашений может привести к грязной ситуации.

Свежие записи

- Особенности психологии как науки и ее задачи

- Общее понятие об интеллекте

- Общая характеристика мотивационной сферы человека

- Диагностика избирательности внимания

- Конфликты как борьба животных за жизненные ресурсы

- Предмет и метод педагогической конфликтологии

- Социальная экология – наука и учебный предмет в профессиональной подготовке специалистов социальной работы

- Анализ конкретных случаев терапии

- Развитие отечественной психологии в 19 в

- Основные принципы и методы управленческой психологии 2

- Совладание с трудными жизненными ситуациями

- Методические указания для проведения практических занятий по разделам 1–3 дисциплины «Психология»

- по курсу «Психология» 2

- Психиатрия — Билеты с ответами

- Психология профессионализма. 2011/12