Должностные обязанности

Инженер по защите информации:

2.1. Выполняет работу по проектированию и внедрению специальных технических и программно-математических средств защиты информации, обеспечению организационных и инженерно-технических мер защиты информации, обеспечению организационных и инженерно-технических мер защиты информационных систем, проводит исследования с целью нахождения и выбора наиболее целесообразных практических решений в пределах поставленной задачи.

2.2. Осуществляет подбор, изучение и обобщение научно-технической литературы, нормативных и методических материалов по техническим средствам с способам защиты информации.

2.3. Участвует в рассмотрении проектов технических заданий, планов и графиков проведения работ по технической защите информации, в разработке необходимой технической документации.

2.4. Составляет методики расчетов и программ экспериментальных исследований по технической защите информации, выполняет расчеты в соответствии с разработанными методиками и программами.

2.5. Проводит сопоставительный анализ данных исследований и испытаний, изучает возможные источники и каналы утечки информации.

2.6. Осуществляет разработку технического обеспечения системы защиты информации, техническое обслуживание средств защиты информации, принимает участие в составлении рекомендаций и предложений по совершенствованию и повышению эффективности защиты информации, в написании и оформлении разделов научно-технических отчетов.

2.7. Составляет информационные обзоры по технической защите информации.

2.8. Выполняет оперативные задания, связанные с обеспечением контроля технических средств и механизмов системы защиты информации, участвует в проведении проверок предприятия по выполнению требований нормативно-технической документации по защите информации, в подготовке отзывов и заключений на нормативно-методические материалы и техническую документацию.

2.9. Готовит предложения по заключению соглашений и договоров с другими предприятиями, предоставляющими услуги в области технических средств защиты информации, составляет заявки на необходимые материалы, оборудование, приборы.

2.10. Участвует в проведении аттестации объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности.

2.11. Проводит контрольные проверки работоспособности и эффективности действующих систем и технических средств защиты информации, составляет и оформляет акты контрольных проверок и разрабатывает предложения по совершенствованию и повышению эффективности принимаемых мер.

2.12. Изучает и обобщает опыт работы других организаций по использованию технических средств и способов защиты информации с целью повышения эффективности и совершенствования работ по ее защите.

2.13. Выполняет работы в установленные сроки на высоком научно-техническом уровне, соблюдая требования инструкций по режиму проведения работ.

2.14. .

Пример резюме аналитика информационной безопасности (текстовая версия)

Регги Кандидат

АНАЛИТИК ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Выявление новых технологических возможностей для оценки технологических улучшений

Уважаемый аналитик по информационной безопасности с более чем 10-летним опытом координации улучшений политик и процедур управления безопасностью ищет работу в ведущей технологической фирме или компании из списка Fortune 500.

Ключевые навыки включают в себя:

- Определение и обновление стандартов безопасности

- Работа с различными департаментами для улучшения угроз безопасности

- Партнерство с ИТ и бизнес-отделами для выявления пробелов в процедурах

- Координация текущих улучшений безопасности

ПРОФЕССИОНАЛЬНЫЙ ОПЫТ

ABC СЕВЕРО-ЗАПАД, Бостон, Массачусетс

АНАЛИТИК ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ (Февраль 2013 — настоящее время)

Выявлять и анализировать бизнес нарушения политики и стандартов безопасности; проводить исследования, анализ и устранение неполадок, чтобы выявлять, решать и объяснять сложные вопросы безопасности для руководства компании.

Известные достижения:

- Администрирование и поддержка пользовательских средств управления доступом и процедур для предотвращения несанкционированного доступа.

- Составлять и генерировать отчеты о безопасности доступа к системе и сети на еженедельной основе.

NETWORK INC., Хартфорд, Коннектикут

АНАЛИТИК ЮНИОРСКОЙ БЕЗОПАСНОСТИ (Июнь 2008 г. — февраль 2013 г.)

Обеспечил поддержку сбора данных по безопасности и помог в оценке новых технологий безопасности.

Известные достижения:

- Внедрены в соответствии с указаниями соответствующие меры реагирования на угрозы безопасности.

- Категоризировал проблемы поддержки и отвечал с соответствующим уровнем срочности.

ОБРАЗОВАНИЕ И ПОЛНОМОЧИЯ

АВС ПОЛИТЕХНИЧЕСКИЙ ИНСТИТУТ, Бостон, Массачусетс

Магистр делового администрирования (концентрация: информационные системы; средний балл: 3,75), май 2008 г.

XYZ УНИВЕРСИТЕТ, Хартфорд, Коннектикут

Бакалавр наук (специальность: компьютерные науки; совокупный средний балл: 4,0; список деканов), май 2006 г.

Сертификаты и организации

Сертификация CompTIA Security • Глобальная сертификация информационного обеспечения (GIAC), декабрь 2011 г.

Essential Components of an Information Security Specialist Resume

An Information Security Specialist‘s resume is a critical tool that showcases their expertise, experience, and qualifications in protecting an organization’s digital assets. It serves as a professional profile, demonstrating the candidate’s capabilities in identifying vulnerabilities, implementing security measures, and maintaining the integrity of data and network infrastructures.

A well-crafted resume should effectively highlight the specialist’s proficiency in security analysis, solution deployment, and infrastructure protection. Structuring the document to emphasize these skills is crucial, with each section containing pertinent and impactful information.

An outstanding resume can significantly enhance your prospects of landing your ideal Information Security Specialist role.

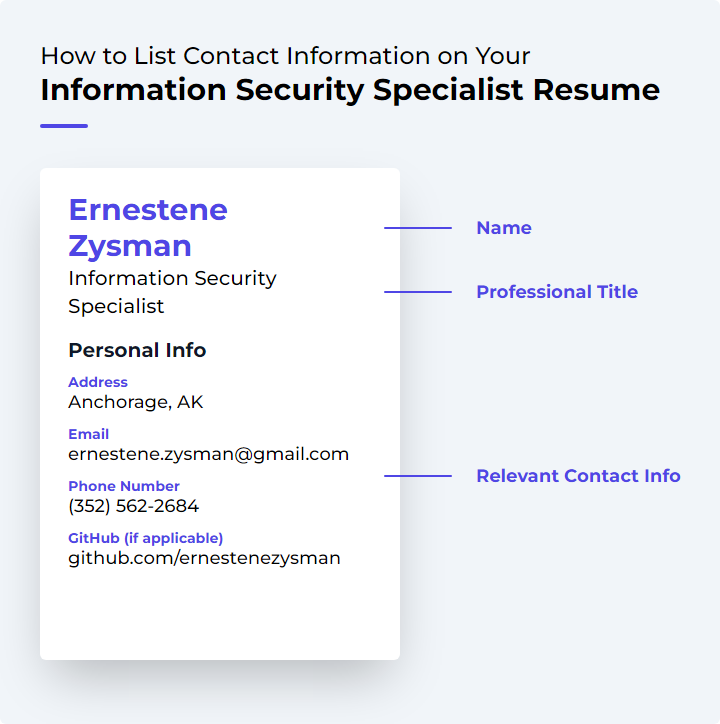

1. Contact Information

Begin your resume with your contact information, prominently placed at the top for easy access by hiring managers. This section should include:

- Full Name

- Professional Email Address

- Phone Number

- LinkedIn Profile (optional)

- City/State (if relevant)

Ensure all details are accurate and up-to-date. Refrain from including personal information such as age, marital status, or religion to comply with anti-discrimination laws.

The contact section is your first opportunity to convey professionalism and attention to detail, so make it count.

2. Objective Statement

The Objective Statement succinctly articulates your career goals and intended contributions to the employer. For an Information Security Specialist, this may involve expressing your commitment to applying cybersecurity knowledge, risk management, and system security design to protect the company’s digital assets.

Customize this statement for each application to reflect an understanding of the specific role and its requirements, thereby capturing the reader’s interest and setting the tone for the rest of your resume.

3. Skills and Competencies

The Skills and Competencies section is a showcase of your technical and soft skills. Include relevant certifications such as CISSP, CEH, or CISM, which attest to your expertise and dedication to the field.

Highlight technical skills like familiarity with security frameworks (ISO/IEC 27001, ITIL, COBIT, NIST), proficiency in security tools (firewalls, VPNs, anti-virus software), and knowledge of risk assessment methodologies. Soft skills such as analytical thinking, problem-solving, and communication are equally important.

Remember to tailor this section to each job posting, as different roles may require specific competencies.

4. Work Experience

Detail your practical experience in the Work Experience section, listing positions in reverse chronological order. Include job titles, company names, dates, and a description of your responsibilities and achievements, using action verbs and quantifiable results where possible.

Emphasize any significant projects or initiatives you’ve led or contributed to, and align your experiences with the job description to demonstrate your suitability for the role.

5. Certifications and Training

The Certifications and Training section highlights your commitment to professional development. List all relevant certifications and courses, including the issuing organization and completion date, and mention any ongoing training to show your dedication to staying current in the field.

6. Education Background

Your Education Background should include your highest degree and any relevant courses or certifications. Start with your most recent qualification and work backward, ensuring all information is accurate.

7. References

While not always required, including a References section with contacts who can attest to your skills and work ethic can be advantageous. Obtain permission from your references and ensure their contact information is correct.

Choose individuals who can provide specific examples of your expertise and achievements in information security, adding credibility to your professional profile.

Что такое файл cookie и другие похожие технологии

Файл cookie представляет собой небольшой текстовый файл, сохраняемый на вашем компьютере, смартфоне или другом устройстве, которое Вы используете для посещения интернет-сайтов.

Некоторые посещаемые Вами страницы могут также собирать информацию, используя пиксельные тэги и веб-маяки, представляющие собой электронные изображения, называемые одно-пиксельными (1×1) или пустыми GIF-изображениями.

Файлы cookie могут размещаться на вашем устройстве нами («собственные» файлы cookie) или другими операторами (файлы cookie «третьих лиц»).

Мы используем два вида файлов cookie на сайте: «cookie сессии» и «постоянные cookie». Cookie сессии — это временные файлы, которые остаются на устройстве пока вы не покинете сайт. Постоянные cookie остаются на устройстве в течение длительного времени или пока вы вручную не удалите их (как долго cookie останется на вашем устройстве будет зависеть от продолжительности или «времени жизни» конкретного файла и настройки вашего браузера).

специалист по защите информации

Профессия:

специалист по защите информации.

Когда одни что то изобретают, придумывают, разрабатывают и т.д., другие

пытаются незаконно использовать результаты работы первых. И первые приходят

( рано или поздно ) к единому мнению, что необходимо защищать результаты

собственной деятельности ( музыка, технологии, ноу-хау…). Отсюда следует

необходимость профессии — специалист по защите информации.

Еще 5 лет назад руководители многих предприятий и фирм под безопасностью

понимали только физическую. Но на данный момент увеличивается потребность

в технически грамотных, подготовленных специалистах в области защиты информации.

Спрос на специалистов по защите информации растет медленно, но уверенно.

В учебных заведениях, выпускающих специалистов по защите информации, с

каждым годом растет конкурс на данную специальность т.к. уже все понимают,

что страна приближается к западным стандартам управления предприятиями,

где на информационную безопасность выделяется до 30 % прибыли, а отдел

специалистов защиты информации занимает второе место по значимости, после

отдела основной деятельности, который приносит основную прибыль предприятию.

По предположению кадровых агентств, потребность в специалистах по защите

информации будет расти.

Резюме

специалистов по защите информации.

специалист

по защите информации:

Евгений

Дата

рождения:

февраль 1983г.Место рождения: Харьковская обл., Харьковский

р-н.Семейное положение: холостВоенское звание: младший лейтенант запасаОбразование:

2000-2005 Харьковский Национальный Университет Радиоэлектроники Направление: Информационная безопасность.Специальность: Защита информации с ограниченным

доступом и автоматизация ее обработки.Форма обучения: дневнаяСфера компетенции:

— основы технической защиты информации

— технические каналы утечки информации

— аппаратура разведки технических каналов утечки информации

— меры и средства защиты технических каналов утечки информации

— нормативные документы в области технической защиты информации

— методы поиска закладных устройствЯзыки программирования:

— Паскаль

— С++

Среды разработки:

— C++ BuilderЯзыки:

— русский

— украинский

— английский (на уровне чтения технической документации).Дополнительно: криптография, ПК, Internet,

права кат «B», исполнительный, легко обучаемый, без вредных

привычек и т.д.

Контактная

информация:

— адрес электронной почты: juchkam@pisem.net

— телефон: 8 (097) 736-06-60

Другие

статьи:

Специалисты

по защите информации

I. Общие положения

1.1. Инженер по защите информации относится к категории специалистов.

1.2. На должность инженера по защите информации назначается лицо, имеющее профессиональное (техническое) образование, без предъявления требований к стажу работы, или среднее профессиональное (техническое) образование и стаж работы в должности техника по защите информации I категории не менее 3 лет.

1.3. Назначение на должность инженера по защите информации и освобождение от нее производится приказом руководителя предприятия по представлению начальника отдела по защите информации.

1.4. Инженер по защите информации должен знать:

— постановления, распоряжения, приказы, методические и нормативные материалы по вопросам, связанным с обеспечением технической защиты информации;

— специализацию предприятия, его подразделений и особенности их деятельности;

— методы и средства получения, обработки и передачи информации;

— технические средства защиты информации;

— программно-математические средства защиты информации;

— порядок оформления технической документации по защите информации;

— порядок пользования научно-технической документацией и др. источниками информации;

— каналы возможной утечки информации;

— методы анализа и защиты информации;

— организацию работ по защите информации;

— инструкции по соблюдению режима проведения специальных работ;

— нормативные документы по ведению делопроизводства;

— отечественный и зарубежный опыт в области технической разведки и защиты информации;

— основы экономики, организации производства, труда и управления;

— основы трудового законодательства Российской Федерации;

— правила и нормы охраны труда;

— .

1.5. Инженер по защите информации в своей деятельности руководствуется:

— Положением об отделе по защите информации;

— настоящей должностной инструкцией;

— .

1.6. Инженер по защите информации подчиняется непосредственно начальнику отдела по защите информации.

1.7. На время отсутствия инженера по защите информации (отпуск, болезнь, командировка и пр.) его обязанности исполняет лицо, назначенное в установленном порядке. Данное лицо приобретает соответствующие права и несет ответственность за надлежащее исполнение возложенных на него обязанностей.

1.8. .

Пример сопроводительного письма аналитика по информационной безопасности (текстовая версия)

Заявитель Брэндона

123 Main Street

Anytown, CA 12345

123-456-7890

1 сентября 2018 г.

Салли Лау

Директор отдела кадров

Acme Software

123 Business Rd.

Бизнес Сити, Нью-Йорк 54321

Уважаемая госпожа Лау, В этом письме я хочу выразить свою заинтересованность в том, чтобы вы разместили в LinkedIn должность старшего аналитика по информационной безопасности. У меня большой опыт работы с различными угрозами безопасности, регулирования доступа к данным и руководства различными целевыми группами по безопасности у моих предыдущих работодателей. Я уверен, что буду активом для вашей организации именно по этим причинам.

В связи с тем, что в последнее время появляются громкие утечки данных, крайне важно, чтобы компании могли предоставить клиентам гарантии безопасности. Я горжусь тем, что могу помочь в настройке и поддержке этих различных настроек безопасности, как внутренних, так и внешних

Благодаря непрерывному обучению и исследованиям, я в курсе последних тенденций и технологий отрасли и остаюсь на шаг впереди всех кибератак. Моя задача — обеспечить, чтобы информация компании оставалась безопасной и находилась под надлежащим контролем.

Создание сильной, целенаправленной и преданной команды помогло мне развить успешную карьеру. Я верю в профессиональное развитие, руководствуясь личным примером, и что вы настолько сильны, насколько слабее всего ваше звено. Я надеюсь помочь в развитии вашей существующей команды и стать примером для подражания для обеспечения безопасности и выявления потенциальных угроз.

Заявитель Брэндона

Cookie файлы бывают различных типов:

Необходимые. Эти файлы нужны для обеспечения правильной работы сайта, использования его функций. Отключение использования таких файлов приведет к падению производительности сайта, невозможности использовать его компоненты и сервисы.

Файлы cookie, относящиеся к производительности, эффективности и аналитике. Данные файлы позволяют анализировать взаимодействие посетителей с сайтом, оптимизировать содержание сайта, измерять эффективность рекламных кампаний, предоставляя информацию о количестве посетителей сайта, времени его использования, возникающих ошибках.

Рекламные файлы cookie определяют, какие сайты Вы посещали и как часто, какие ссылки Вы выбирали, что позволяет показывать Вам рекламные объявления, которые заинтересуют именно Вас.

Электронная почта. Мы также можем использовать технологии, позволяющие отслеживать, открывали ли вы, прочитали или переадресовывали определенные сообщения, отправленные нами на вашу электронную почту. Это необходимо, чтобы сделать наши средства коммуникации более полезными для пользователя. Если вы не желаете, чтобы мы получали сведения об этом, вам нужно аннулировать подписку посредством ссылки «Отписаться» («Unsubscribe»), находящейся внизу соответствующей электронной рассылки.

Сторонние веб-сервисы. Иногда на данном сайте мы используем сторонние веб-сервисы. Например, для отображения тех или иных элементов (изображения, видео, презентации и т. п.), организации опросов и т. п. Как и в случае с кнопками доступа к социальным сетям, мы не можем препятствовать сбору этими сайтами или внешними доменами информации о том, как вы используете содержание сайта.